Questões Sobre Protocolos de Redes - Informática - concurso

191) Considere as seguintes afirmações, sobre protocolos do correio eletrônico.

- A) 1.

- B) 2.

- C) 3.

- D) 1 e 2.

- E) 1 e 3.

A alternativa correta é letra E) 1 e 3.

Está(ão) correta(s), apenas:

a) 1.

b) 2.

c) 3.

d) 1 e 2.

e) 1 e 3.

Analisando as afirmativas, temos que:

Certa: POP3 (Post Office Protocol) - protocolo da série TCP/IP utilizado para receber mensagens. Este protocolo é utilizado por clientes de e-mails, e permite o download (transferência) das mensagens do provedor para o computador do usuário, após o qual a mensagem é excluída do servidor.

IMAP4 (Internet Message Access Protocol) utilizado para acesso online e offline à caixa postal, para que o usuário possa receber suas mensagens. Pode ser usado tanto por clientes de e-mail quanto por webmail, permitindo a criação de pastas no servidor, além de manter a sincronização no servidor e no cliente.

Errada: conforme comentado acima, o POP permite apenas o download das mensagens do provedor para o computador do cliente, enquanto IMAP permite a criação e gerenciamento das pastas.

Certa: de fato, conforme comentado acima, como o IMAP permite a sincronização entre os dispositivos, é recomendado para a consulta de mensagens em vários dispositivos diferentes.

Assim sendo, A RESPOSTA É A LETRA E.

192) Texto associado

- A) O backup dos arquivos deve ser feito no mesmo disco rígido em que o sistema está instalado porque uma mídia externa (discos rígidos externos, DVDs ou CDs) está sujeita a problemas físicos e catástrofes que incluem incêndio, roubo e sabotagem.

- B) Vírus são mensagens eletrônicas não solicitadas, enviadas em massa.

- C) Firewall é um dispositivo de redes de computadores que regula o tráfego de dados entre redes distintas, garantindo a segurança absoluta contra acessos nocivos ou não autorizados de invasores de uma rede para outra.

- D) Quando você acessa um site que usa HTTPS antes de seu endereço, o servidor do site usa um certificado para comprovar a identidade desse site para navegadores. O cadeado ao lado da barra de endereços indica que a conexão é segura e suas informações (por exemplo, senhas ou números de cartão de crédito) permanecem particulares quando são enviadas para esse site.

- E) Enquanto o UDP (User Datagram Protocol) oferece um luxo de bytes fim a fim confiável em uma inter-rede não confiável, o TCP (Transmission Control Protocol) oferece um meio para as aplicações enviarem datagramas IP encapsulados sem que seja necessário estabelecer uma conexão.

A alternativa correta é letra D) Quando você acessa um site que usa HTTPS antes de seu endereço, o servidor do site usa um certificado para comprovar a identidade desse site para navegadores. O cadeado ao lado da barra de endereços indica que a conexão é segura e suas informações (por exemplo, senhas ou números de cartão de crédito) permanecem particulares quando são enviadas para esse site.

Analisando as alternativas, temos que:

A – O backup dos arquivos deve ser feito no mesmo disco rígido em que o sistema está instalado porque uma mídia externa (discos rígidos externos, DVDs ou CDs) está sujeita a problemas físicos e catástrofes que incluem incêndio, roubo e sabotagem.

Errada: backup é um procedimento através do qual são criadas cópias de arquivos de dados importantes que poderão ser recuperadas caso aconteça algum imprevisto com os arquivos originais. Para maior segurança é sempre recomendável que as cópias sejam armazenadas em locais diferentes dos arquivos originais justamente porque, em caso de uma catástrofe que cause a perda dos arquivos originais, as cópias serão preservadas.

B – Vírus são mensagens eletrônicas não solicitadas, enviadas em massa.

Errada: o trecho não se refere a vírus, mas a spam. Vírus é um programa ou parte de um programa malicioso que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. Sua atuação é modificar ou excluir arquivos da máquina infectada.

C – Firewall é um dispositivo de redes de computadores que regula o tráfego de dados entre redes distintas, garantindo a segurança absoluta contra acessos nocivos ou não autorizados de invasores de uma rede para outra.

Errada: a atuação do firewall está descrita corretamente, mas tal recurso não garante "segurança absoluta".

D – Quando você acessa um site que usa HTTPS antes de seu endereço, o servidor do site usa um certificado para comprovar a identidade desse site para navegadores. O cadeado ao lado da barra de endereços indica que a conexão é segura e suas informações (por exemplo, senhas ou números de cartão de crédito) permanecem particulares quando são enviadas para esse site.

Certa: de fato, o cadeado fechado indica o uso do protocolo HTTPS que resulta do uso do HTTP em conjunto com o SSL (Secure Socket Layer), para que as informações transferidas entre as máquinas sejam criptografadas. Com a criptografia, informações sensíveis são protegidas, o que torna as conexões razoavelmente seguras.

E – Enquanto o UDP (User Datagram Protocol) oferece um luxo de bytes fim a fim confiável em uma inter-rede não confiável, o TCP (Transmission Control Protocol) oferece um meio para as aplicações enviarem datagramas IP encapsulados sem que seja necessário estabelecer uma conexão.

Errada: TCP (Transmission Control Protocol) é um protocolo responsável por oferecer confiabilidade na transmissão de pacotes, fornecendo um serviço orientado à conexão, confiável, e full-duplex para os serviços de aplicação.

UDP (User Datagram Protocol) é um protocolo não orientado à conexão, cuja função é transmitir dados pouco sensíveis, como fluxos de áudio e vídeo, ou para comunicação sem conexão. No UDP não existem checagens e nem confirmação alguma ou seja, é um protocolo não confiável, no qual os dados são transmitidos apenas uma vez. Por isso, podem estar fora de ordem, duplicados, ou serem perdidos. Os pacotes que chegam corrompidos são simplesmente descartados, sem que o emissor sequer saiba do problema.

Assim sendo, A RESPOSTA É A LETRA D.

193) Na computação, um protocolo é uma convenção que controla e possibilita conexão, comunicação, transferência de dados entre dois sistemas computacionais. Qual das alternativas representa o principal protocolo utilizado na comunicação entre computadores em rede sob o qual assenta a internet?

- A) POP3

- B) TCP

- C) SMTP

- D) IMAP

- E) DNS

A alternativa correta é letra B) TCP

Na computação, um protocolo é uma convenção que controla e possibilita conexão, comunicação, transferência de dados entre dois sistemas computacionais. Qual das alternativas representa o principal protocolo utilizado na comunicação entre computadores em rede sob o qual assenta a internet?

a) POP3

b) TCP

c) SMTP

d) IMAP

e) DNS

Analisando as alternativas, temos que:

A – POP3

Errada: POP3 (Post Office Protocol) - protocolo da série TCP/IP utilizado para receber mensagens eletrônicas. Este protocolo é utilizado por clientes de e-mails, e permite o download (transferência) das mensagens do provedor para o computador do usuário.

B – TCP

Certa: TCP/IP é uma pilha de protocolos (ou seja, um conjunto de protocolos) utilizados na Internet e em intranets; tarefas específicas têm protocolos específicos. O IP é um protocolo responsável pelo gerenciamento de endereços da Internet, permitindo a localização dos computadores na Internet. Cada computador conectado à Internet tem necessariamente um endereço IP: um endereço lógico capaz de ser interpretado pelos roteadores, para a localização dos computadores. O TCP é um protocolo orientado a conexão responsável pelo controle de pacotes. Permite a recuperação de pacotes perdidos, eliminação de pacotes duplicados e a recuperação de dados corrompidos. Controla o fluxo de dados, para que o destino não receba mais informações do que é capaz de processar. Estes dois protocolos são os mais usados nas redes de computadores, e podemos afirmar que TCP/IP constituem a base de comunicação da Internet e de redes locais.

C – SMTP

Errada: SMTP (Simple Mail Transfer Protocol) é um protocolo utilizado pelos clientes de e-mail para enviar mensagens para o provedor.

D – IMAP

Errada: IMAP4 (Internet Message Access Protocol) utilizado para acesso online e offline à caixa postal, para que o usuário possa receber suas mensagens. Pode ser usado tanto por clientes de email quanto por webmail, permitindo a criação de pastas no servidor.

E - DNS

Errada: DNS (Domain Name System): para que um computador seja localizado na Internet, é necessário saber seu endereço IP, pois o protocolo IP identifica apenas endereços no formato IP, que por sua vez é constituído de números e pontos (por exemplo: 198.0.175.23). Como para nós, usuários, é muito difícil memorizar endereços deste tipo, a URL (Uniform Resource Locator), que é um endereço "por extenso", como www.tecconcursos,com.br, é muito mais fácil de ser memorizada. Os navegadores aceitam, em suas barras de endereços, ambas as formas de endereçamento, IP e URL, sendo que o responsável pela conversão de URL em endereço IP é um servidor chamado DNS (Domain Name System) que, usando um grande banco dados, recebe a URL, verifica a qual IP ela corresponde, e informa o endereço IP ao navegador. O protocolo DNS consiste em diferentes tipos de mensagens DNS processadas de acordo com as informações em seus campos de mensagens.

Assim sendo, A RESPOSTA É A LETRA B.

194) As redes Wi-Fi se tornaram populares pela mobilidade que oferecem e pela facilidade de instalação e de uso em diferentes tipos de ambientes. Para resolver alguns dos riscos que estas redes oferecem, foram desenvolvidos mecanismos de segurança. Sobre esses mecanismos de segurança, associe a segunda coluna com a primeira.

- A) I – II – III

- B) III – I – II

- C) I – III – II

- D) II – I – III

- E) III – II – I

A alternativa correta é letra B) III – I – II

I – WEP (Wired Equivalent Privacy) ( ) É o m ecanismo mais recomendado.

II – WPA (Wi-Fi Protected Access) ( ) É considerado frágil e, por isto, o uso deve ser evitado.

III – WPA-2 ( ) É o nível mínimo de segurança que é recomendado.

Assinale a alternativa que contém a sequência CORRETA de associação, de cima para baixo.

a) I – II – III

b) III – I – II

c) I – III – II

d) II – I – III

e) III – II – I

Segundo o CERT (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil):

- WEP (Wired Equivalent Privacy): primeiro mecanismo de segurança a ser lançado. É considerado frágil e, por isto, o uso deve ser evitado.

- WPA (Wi-Fi Protected Access): mecanismo desenvolvido para resolver algumas das fragilidades do WEP. É o nível mínimo de segurança que é recomendado.

- WPA-2: similar ao WPA, mas com criptografia considerada mais forte. É o mecanismo mais recomendado.

Assim sendo, A RESPOSTA É A LETRA B.

195) Os programas de transferência de arquivos usualmente utilizam um protocolo padrão para essa tarefa, conhecido pela sigla:

- A) FTP;

- B) HTTP;

- C) POP;

- D) SMTP;

- E) VPN.

A alternativa correta é letra A) FTP;

a) FTP;

b) HTTP;

c) POP;

d) SMTP;

e) VPN.

Gabarito: Letra A.

FTP é o protocolo de transferência de arquivos via web.

HTTP é o protocolo de transferência de páginas de hipertextos, ou seja, usado na navegação web.

POP é um protocolo de recebimento de e-mails. Recebe os e-mails e os baixa para a máquina do usuário.

SMTP é um protocolo de transferência de e-mails, usado primordialmente no envio de e-mails.

VPN é uma tecnologia de criptografia de dados que trafegam por um meio inseguro, garantindo a estes dados a segurança necessária durante o tráfego de informações.

196) Qual a URL indicada para transmissões que envolvem informações sigilosas e que oferece conexão segura:

- A) ftp://www.portonacional.to.gov.br

- B) http://www.portonacional.to.gov.br

- C) https://www.portonacional.to.gov.br

- D) smb://www.portonacional.to.gov.br

A alternativa correta é letra C) https://www.portonacional.to.gov.br

Qual a URL indicada para transmissões que envolvem informações sigilosas e que oferece conexão segura:

a) ftp://www.portonacional.to.gov.br

b) http://www.portonacional.to.gov.br

c) https://www.portonacional.to.gov.br

d) smb://www.portonacional.to.gov.br

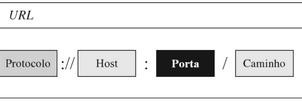

URL (Uniform Resource Locator) é um endereço "por extenso", como www.tecconcursos,com.br, é muito mais fácil de ser memorizada. Os navegadores aceitam, em suas barras de endereços, ambas as formas de endereçamento, IP e URL, sendo que o responsável pela conversão de URL em endereço IP é um servidor chamado DNS que, usando um grande banco dados, recebe a URL, verifica a qual iela corresponde, e informa o endereço IP ao navegador. Segundo o livro "Protocolo TCP/IP", de Behrouz A. Forouzan, Sophia Chung Fegan, a URL informa protocolo, host, porta e caminho:

A resposta da questão será aquela na qual a URL incluir um protocolo que ofereça uma conexão segura.

Analisando as alternativas, temos que:

A – ftp://www.portonacional.to.gov.br

Errada: FTP (File Transfer Protocol) é um protocolo utilizado na transferência de arquivos entre computadores da rede: ): os servidores FTP são computadores na Internet o na rede local aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como enviar, receber, excluir, mover, copiar e renomear objetos, entre outros. Como vemos, tal protocolo não tem por finalidade oferecer uma conexão segura.

B – http://www.portonacional.to.gov.br

Errada: HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia. Como vemos, tal protocolo não tem por finalidade oferecer uma conexão segura.

C – https://www.portonacional.to.gov.br

Certa: SSL (Secure Socket Layer) é um protocolo usado em conjunto com outros (como o FTP e o HTTP, por exemplo) para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança. O protocolo HTTP descrito acima pode ser associado ao SSL gerando o HTTPS, que é um protocolo usado para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança.

D – smb://www.portonacional.to.gov.br

Errada: SMB (Server Message Block) é um protocolo de compartilhamento de arquivos em rede que permite que os aplicativos de um computador leiam e gravem em arquivos e solicitem serviços dos programas do servidor em uma rede de computadores. O protocolo SMB pode ser usado sobre seu protocolo TCP/IP ou outros protocolos de rede. Como vemos, tal protocolo não tem por finalidade oferecer uma conexão segura.

Assim sendo, A RESPOSTA É A LETRA C.

197) Numa rede , os computadores membros são identificados através do:

- A) Userid.

- B) Password.

- C) IP.

- D) Serial Number.

- E) Tipo de Memória.

A alternativa correta é letra C) IP.

Numa rede , os computadores membros são identificados através do:

a) Userid.

b) Password.

c) IP.

d) Serial Number.

e) Tipo de Memória.

Analisando as alternativas, temos que:

A – Userid.

Errada: Userid, como o próprio nome sugere, corresponde ao nome de um usuário, o qual é formado, na maioria dos casos, por letras e números escolhidos pelo próprio usuário e é usado para identificar um usuário em um sistema, não um computador em uma rede.

B – Password.

Errada: a finalidade de uma senha é simplesmente autenticar autenticar um usuário em um sistema, e não um computador em uma rede.

C – IP.

Certa: de fato, um endereço IP é uma informação que permite identificar um computador em uma rede. em uma rede TCP/IP, como é o caso da Internet e de intranets, cada nó recebe um endereço IP único que o identifica na rede. Um endereço IP é um endereço lógico (ou seja, não é um número de uma placa de rede), composto de uma sequência de 32 bits, divididos em 4 grupos de 8 bits cada. Cada grupo de 8 bits recebe o nome de octeto.

D – Serial Number.

Errada: cada componente eletrônico de um computador possui um número de série (serial number), através do qual é possível identificar cada um destes componentes, mas tal número não permite identificar um computador em uma rede.

E – Tipo de Memória.

Errada: o tipo de memória se refere ao hardware de um computador e não tem relação com a identificação de um computador em uma rede.

Assim sendo, A RESPOSTA É A LETRA C.

198) Quanto à comunicação por voz baseada no Protocolo de Internet, assinale a alternativa correta.

- A) Intranet

- B) TCP/IP

- C) VoIP

- D) Outlook

A alternativa correta é letra C) VoIP

Quanto à comunicação por voz baseada no Protocolo de Internet, assinale a alternativa correta.

a) Intranet

b) TCP/IP

c) VoIP

d) Outlook

Analisando as alternativas, temos que:

A – Intranet

Errada: Intranet é uma rede privada, pertencente a uma empresa (ou a uma residência), de acesso restrito a seus membros, que utiliza os mesmos padrões e protocolos da Internet, tais como http, tcp, ip, smtp, pop3, etc. Assim, os mesmos programas utilizados na Internet podem também ser aplicados à Intranet. Mesmo que não haja acesso à Internet, é perfeitamente possível utilizar todos os recursos disponíveis em uma intranet.

B – TCP/IP

Errada: TCP/IP é um conjunto de protocolos hierárquicos que permite a criação e gerenciamento de redes locais e o acesso à Internet. É suportado nativamente pelo Windows e por todos os demais sistemas operacionais atuais, e é a base das comunicações na Internet e na intranet.

C – VoIP

Certa: VoIP (Voice Over IP Protocol) é uma tecnologia que permite a transmissão de voz pela Internet. Para utilizá-la é necessário um microfone e caixas de som (ou fones de ouvido) conectados ao computador. Através desta tecnologia, um usuário pode falar e sua voz será ouvida por outro usuário da Internet, esteja onde estiver, usando os mesmos recursos, com um custo extremamente baixo. O som capturado pelo microfone é convertido em um arquivo, que é transmitido ao interlocutor através da Internet; ao chegar ao computador do destinatário, o arquivo é convertido em som, e a pessoa escuta o que foi dito. De computador a computador, usando programas específicos, como o Skype, por exemplo, o custo deste serviço é igual a zero. Aliás, o Skype é o programa gratuito mais conhecido e o mais utilizado para explorar os recursos de VoIP através de computadores.

D – Outlook

Errada: Outlook é um aplicativo cliente de e-mail, e integra o pacote MS Office. um Cliente de e-mail é um programa que transfere as mensagens do servidor de mensagens recebidas do provedor de e-mail do usuário para o computador onde estiver instalado.

Assim sendo, A RESPOSTA É A LETRA C.

199) A principal característica do protocolo de transferência de arquivos (FTP) é que ele permite transferir somente dados que incluem documentos. Outros arquivos, como, por exemplo, imagens e músicas, não podem ser transferidos por ele.

- A) Certo

- B) Errado

A alternativa correta é letra B) Errado

FTP (File Transfer Protocol): os servidores FTP são computadores na Internet aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como excluir, mover, copiar e renomear objetos, entre outros. O protocolo que permite efetuar tais operações é o FTP.

O ITEM ESTÁ ERRADO pois, diferente do que se afirma, o FTP pode transportar quaisquer tipos de arquivos, e não apenas documentos.

200) No item que avalie conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram‐se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá‐la, acionando‐a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

- A) Certo

- B) Errado

A alternativa correta é letra B) Errado

No item que avalie conhecimentos de informática, a menos que seja explicitamente informado o contrário, considere que: todos os programas mencionados estejam em configuração padrão, em português; o mouse esteja configurado para pessoas destras; expressões como clicar, clique simples e clique duplo refiram‐se a cliques com o botão esquerdo do mouse; e teclar corresponda à operação de pressionar uma tecla e, rapidamente, liberá‐la, acionando‐a apenas uma vez. Considere também que não haja restrições de proteção, de funcionamento e de uso em relação aos programas, arquivos, diretórios, recursos e equipamentos mencionados.

O FTP é usado exclusivamente para realizar download e upload. Por meio dele, não é possível navegar no conteúdo de uma pasta.

FTP (File Transfer Protocol): os servidores FTP são computadores na Internet aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como excluir, mover, copiar e renomear objetos, entre outros. O protocolo que permite efetuar tais operações é o FTP.

O ITEM ESTÁ ERRADO, pois através do FTP é possível acessar as pastas de um servidor e efetuar operações com os arquivos contidos em tais pastas.