Questões Sobre Protocolos de Redes - Informática - concurso

471) O número de identificação de um dispositivo conectado à internet, por onde, por exemplo, os computadores estabelecem conexões entre si, é chamado:

- A) Internet Protocol – IP.

- B) HyperText Transfer Protocol – HTTP.

- C) Uniform Resource Locator – URL.

- D) File Transfer Protocol – FTP.

A alternativa correta é letra A) Internet Protocol – IP.

O número de identificação de um dispositivo conectado à internet, por onde os computadores estabelecem conexões entre si, é chamado de Internet Protocol (IP). O protocolo IP é responsável por atribuir endereços únicos a cada dispositivo na rede, permitindo que eles se comuniquem entre si. Ele é essencial para o funcionamento da internet, pois possibilita o roteamento e a entrega de pacotes de dados de origem para destino.

472) Sobre aplicações e serviços disponíveis na rede mundial de computadores, associe a segunda coluna com a primeira.

- A) II, III, IV, I

- B) I, III, IV, II

- C) IV, I, III, II

- D) II, III, I, IV

- E) IV, I, II, III

I) WWW

III) Skype

IV) HTTP

( ) Linguagem de marcação de hipertexto utilizada para criação de páginas web estáticas.

( ) Permite realizar ligações telefônicas pela internet tanto para outro telefone internet quanto para um telefone comum.

( ) Protocolo de transferência de hipertexto utilizado pelos programas navegadores.

( ) Mais importante fonte de divulgação e de consulta sobre as informações disponibilizadas na internet, sob a forma de textos, fotos, vídeos, entre outros.

Assinale a alternativa que contém a sequência CORRETA de associação, de cima para baixo.

- A) II, III, IV, I

- B) I, III, IV, II

- C) IV, I, III, II

- D) II, III, I, IV

- E) IV, I, II, III

A alternativa correta é letra A) II, III, IV, I

Explicação: A sequência correta de associação é a seguinte:

Skype - Permite

473) Um problema de segurança em seu computador pode torná-lo indisponível e colocar em risco a confidencialidade e a integridade dos dados nele armazenados. Além disso, ao ser comprometido, seu computador pode ser usado para a prática de atividades maliciosas como, por exemplo, servir de repositório para dados fraudulentos, lançar ataques contra outros computadores (e assim esconder a real identidade e localização do atacante), propagar códigos maliciosos e disseminar spam.

- A) Ao se digitar usuários, senhas, números de cartão de crédito, ou qualquer outro dado confidencial na internet, é importante que o site utilize o protocolo HTTPS, observado na barra de endereços do navegador. Esse protocolo utiliza certificados digitais para assegurar a identidade do site de destino, além de utilizar métodos criptográficos e outros protocolos para assegurar a confidencialidade e a integridade das informações trafegadas.

- B) Ao se utilizar o modo de navegação privativa, presente na maioria dos navegadores modernos, se garante a confidencialidade das informações buscadas e transmitidas na web, que não poderão ser rastreadas ou interceptadas.

- C) Não é recomendada a atualização de navegadores, uma vez que atualizações podem trazer brechas de segurança que podem ser exploradas por hackers.

- D) A opção mais segura para utilização de senhas é deixá-las salvas no navegador, para evitar digitá-las novamente a cada utilização.

A alternativa correta é letra A) Ao se digitar usuários, senhas, números de cartão de crédito, ou qualquer outro dado confidencial na internet, é importante que o site utilize o protocolo HTTPS, observado na barra de endereços do navegador. Esse protocolo utiliza certificados digitais para assegurar a identidade do site de destino, além de utilizar métodos criptográficos e outros protocolos para assegurar a confidencialidade e a integridade das informações trafegadas.

Um problema de segurança em seu computador pode torná-lo indisponível e colocar em risco a confidencialidade e a integridade dos dados nele armazenados. Além disso, ao ser comprometido, seu computador pode ser usado para a prática de atividades maliciosas como, por exemplo, servir de repositório para dados fraudulentos, lançar ataques contra outros computadores (e assim esconder a real identidade e localização do atacante), propagar códigos maliciosos e disseminar spam.

Para um uso seguro da Internet, um usuário deve seguir qual recomendação?

a) Ao se digitar usuários, senhas, números de cartão de crédito, ou qualquer outro dado confidencial na internet, é importante que o site utilize o protocolo HTTPS, observado na barra de endereços do navegador. Esse protocolo utiliza certificados digitais para assegurar a identidade do site de destino, além de utilizar métodos criptográficos e outros protocolos para assegurar a confidencialidade e a integridade das informações trafegadas.

b) Ao se utilizar o modo de navegação privativa, presente na maioria dos navegadores modernos, se garante a confidencialidade das informações buscadas e transmitidas na web, que não poderão ser rastreadas ou interceptadas.

c) Não é recomendada a atualização de navegadores, uma vez que atualizações podem trazer brechas de segurança que podem ser exploradas por hackers.

d) A opção mais segura para utilização de senhas é deixá-las salvas no navegador, para evitar digitá-las novamente a cada utilização.

Analisando as alternativas, temos que:

A – Ao se digitar usuários, senhas, números de cartão de crédito, ou qualquer outro dado confidencial na internet, é importante que o site utilize o protocolo HTTPS, observado na barra de endereços do navegador. Esse protocolo utiliza certificados digitais para assegurar a identidade do site de destino, além de utilizar métodos criptográficos e outros protocolos para assegurar a confidencialidade e a integridade das informações trafegadas.

Certa: HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia.

HTTPS é um protocolo que resulta do uso do HTTP em conjunto com o SSL, para que as informações transferidas entre as máquinas sejam criptografadas, e quando isto ocorre, é exibido o ícone de um cadeado fechado.

SSL (Secure Socket Layer) é um protocolo usado em conjunto com outros (como o FTP e o HTTP, por exemplo) para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança. De fato, o protocolo SSL utiliza um certificado criptografado entre o cliente e o servidor, como indica a Karspersky (https://www.google.com/search?q=%22ssl%22+utiliza+certificado+digital&oq=%22ssl%22+utiliza+certificado+digital&aqs=edge..69i57j0i546l2.21293j0j1&sourceid=chrome&ie=UTF-8) empresa especializada em segurança de informações:

Certificado SSL é um certificado digital que autentica a identidade de um site e possibilita uma conexão criptografada. O termo "SSL" significa "Secure Sockets Layer" (camada de soquete seguro), um protocolo de segurança que cria um link criptografado entre um servidor Web e um navegador Web.

Os sites precisam de certificados SSL para manter a segurança dos dados dos usuários, verificar a propriedade do site, impedir que invasores criem uma versão fake do site e transmitir confiança aos usuários.

Se um site solicitar que os usuários façam login, insiram detalhes pessoais, como número de cartão de crédito, ou confiram informações confidenciais, como benefícios de saúde ou informações financeiras, será essencial manter esses dados confidenciais. O certificado SSL ajuda a manter a privacidade das interações on-line e garante aos usuários a autenticidade do site e a segurança para o compartilhamento de informações privadas.

B – Ao se utilizar o modo de navegação privativa, presente na maioria dos navegadores modernos, se garante a confidencialidade das informações buscadas e transmitidas na web, que não poderão ser rastreadas ou interceptadas.

Errada: o "modo anônimo" (também chamado de navegação privativa ou anônima), impede o armazenamento dados da navegação, como cookies, arquivos temporários da Internet e histórico, para que outros usuários do computador não saibam os sites que foram visitados. No entanto, mesmo navegando em modo anônimo, a atividade do usuário, bem como seu local, podem estar visíveis para:

- os sites que o usuário visita, incluindo os anúncios e recursos usados nesses sites;

- sites em que o usuário faz login;

- o empregador, escola ou quem administra a rede que o usuário está usando;

- o provedor de acesso à Internet do usuário;

- mecanismos de pesquisa.

C – Não é recomendada a atualização de navegadores, uma vez que atualizações podem trazer brechas de segurança que podem ser exploradas por hackers.

Errada: só é possível visitar uma página da Internet através da utilização de um navegador, de forma que não é possível viver sem um navegador. As atualizações corrigem brechas de segurança, e não as criam.

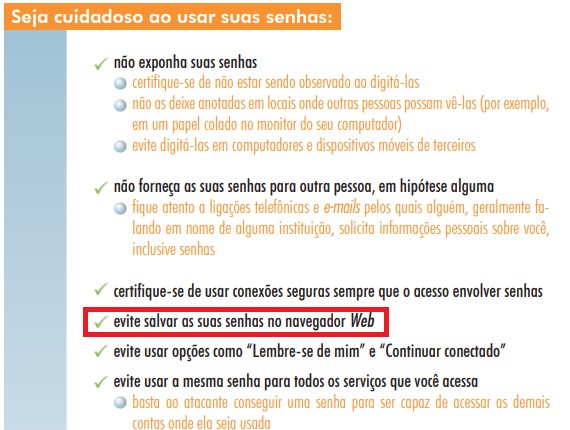

D – A opção mais segura para utilização de senhas é deixá-las salvas no navegador, para evitar digitá-las novamente a cada utilização.

Errada: segundo a cartilha do CERT (https://nic.br/media/docs/publicacoes/13/fasciculo-senhas.pdf), deve-se evitar salvar senhas no navegador, como vemos a seguir:

Assim sendo, A RESPOSTA É A LETRA A.

474) O serviço de correio eletrônico (e-mail) utiliza diversos protocolos, tais como o SMTP, o POP3 e o IMAP. Quando se deseja enviar e ler e-mails diretamente do servidor sem baixá-los para um computador local devem ser utilizados, respectivamente, os seguintes protocolos:

- A) POP3 e IMAP.

- B) IMAP e SMTP.

- C) SMTP e IMAP.

- D) POP3 e SMTP.

- E) SMTP e POP3.

A alternativa correta é letra C) SMTP e IMAP.

Os protocolos mencionados nas alternativas têm as seguintes características:

- POP3: (Post Office Protocol) é um protocolo da utilizado para receber mensagens. Este protocolo é utilizado por clientes de e-mails, e efetua o download (transferência) das mensagens do provedor para o computador do usuário.

- IMAP: IMAP (Internet Message Access Protocol) é utilizado para acesso online e offline à caixa postal, para que o usuário possa receber suas mensagens. Pode ser usado tanto por clientes de e-mail quanto por webmail, permitindo a criação de pastas no servidor, bem como a manipulação de pastas no servidor e a configuração para que mensagens não sejam apagadas automaticamente do servidor.

- SMTP: (Simple Mail Transfer Protocol) é um protocolo utilizado pelos clientes de e-mail para enviar mensagens para o provedor.

Assim sendo, A RESPOSTA É A LETRA C.

Questão 475

Com base em conhecimentos básicos de redes, as lacunas I e II devem ser preenchidas, correta e respectivamente, com

- A) Sem fio: e Frequência:

- B) Sem fio: e Modem:

- C) IPv6: e Velocidade:

- D) IPv6: e Dial Modem:

- E) Bluetooth: e Frequência:

A alternativa correta é letra C) IPv6: e Velocidade:

Questão difícil pois exige que o candidato se lembre dos campos que aparecem em uma janela específica do Windows. Acredito que a informação que mais ajuda a resolver a questão é a referente a lacuna II que é "100,0 Mbps".

A unidade Mbps (Mega Bits por Segundo) geralmente é utilizada para especificar a velocidade de uma conexão de rede. Sabendo disso e analisando as alternativas apresentadas, na letra C temos o termo "Velocidade", que é o gabarito da questão.

A lacuna I é preenchida com o termo IPv6. O protocolo IP (Internet Protocol ou Protocolo de Internet) possui duas versões: IPv4 e IPv6. No IPv4, o endereço IP é um número único de 32 bits. Isso significa que existe cerca de 4 bilhões de endereços IP disponíveis. Atualmente, essa é a versão mais utilizada. No IPv6, o endereço IP é um número único de 128 bits. Isso significa que existe mais de 1 decilhão de endereços IP disponíveis. Como pode ser visto, a diferença é muito grande em relação ao IPv4. O protocolo IPv6 está sendo implantado gradativamente na Internet e deve funcionar lado a lado com o IPv4. A longo prazo, o IPv6 tem como objetivo substituir o IPv4,

c) IPv6: e Velocidade:. Correta.

Gabarito: Letra C.

476) A transferência de dados em redes de computadores envolve normalmente transferência de arquivos, que ocorre entre um computador chamado cliente (aquele que solicita a conexão para a transferência de dados) e um servidor (aquele que recebe a solicitação de transferência). O usuário, através de um software específico, pode selecionar quais arquivos enviar ao servidor. Para estabelecer uma conexão ao servidor, o usuário informa um nome de usuário e uma senha, bem como o nome correto do servidor ou seu endereço IP. Se estes dados foram informados corretamente, a conexão será estabelecida, utilizando-se um canal de comunicação chamado de porta (port). Tais portas são conexões por meio das quais é possível trocar dados. No caso da conexão descrita, o padrão para porta é o número 21.

- A) Direct Transfer Protocol − DTP.

- B) On-Demand File Transfer Protocol − OnD-FTP.

- C) File Transfer Protocol − FTP.

- D) File-Sharing Protocol over IP − FSPoIP.

- E) File Swap Protocol − FSP.

A alternativa correta é letra C) File Transfer Protocol − FTP.

O protocolo utilizado para transferência de arquivos é o FTP (File Transfer Protocol). Com a utilização desse protocolo é possível mover a cópia de um arquivo de um computador para outro. Utiliza, geralmente, a porta 20 ou 21.

O FTP é muito utilizado na Internet para gerenciar arquivos. Por exemplo, quando vamos colocar um site no ar, precisamos transferir os seus arquivos para um servidor web. Essa transferência é feita, geralmente, com o uso do protocolo FTP. Nesse caso, o usuário precisa de um cliente FTP instalado na máquina, digitar um login/senha para acessar o servidor web e, por fim, transferir os arquivos (que podem ser do computador do usuário → servidor Web ou o caminho inverso).

No enunciado da questão, podemos ver diversos trechos que indicam que o texto descreve o uso do protocolo FTP:

"A transferência de dados em redes de computadores envolve normalmente transferência de arquivos, que ocorre entre um computador chamado cliente (aquele que solicita a conexão para a transferência de dados) e um servidor (aquele que recebe a solicitação de transferência). O usuário, através de um software específico, pode selecionar quais arquivos enviar ao servidor. Para estabelecer uma conexão ao servidor, o usuário informa um nome de usuário e uma senha, bem como o nome correto do servidor ou seu endereço IP. Se estes dados foram informados corretamente, a conexão será estabelecida, utilizando-se um canal de comunicação chamado de porta (port). Tais portas são conexões por meio das quais é possível trocar dados. No caso da conexão descrita, o padrão para porta é o número 21."

Assim, o gabarito da questão é a alternativa C. Nas demais alternativas temos "protocolos" inventados pela banca.

c) File Transfer Protocol − FTP. Correta.

Gabarito: Letra C.

477) Objetivando-se enviar informações por meio de uma rede de computadores, é necessário organizar esse processo de comunicação por meio de protocolos. Esses protocolos estabelecem regras para diversos tipos de aplicações e envio de mensagens.

- A) HTTP e FTP.

- B) HTTP e SMTP.

- C) NTP e IRC.

- D) NTP e SSH.

A alternativa correta é letra B) HTTP e SMTP.

Os protocolos mencionados nas alternativas têm as seguintes características:

HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia.

FTP (File Transfer Protocol): os servidores FTP são computadores na Internet aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como excluir, mover, copiar e renomear objetos, entre outros. O protocolo que permite efetuar tais operações é o FTP.

SMTP (Simple Mail Transfer Protocol) é um protocolo utilizado pelos clientes de e-mail para enviar mensagens para o provedor.

NTP (Network Time Protocol) permite sincronizar relógios dos computadores, por meio de servidores que se comunicam entre si para acertar relógios via UDP. Na Internet, computadores localizados em locais diferentes trocam dados entre si e, para tal, é necessária que a hora seja exata, sem que a hora de um computador interfira na informação real do local onde a máquina estiver instalada.

Erros de horário podem afetar sistemas de distribuição de conteúdo, sistemas de arquivos, agendadores de eventos, criptografia, protocolos de comunicação, sistemas transacionais e bancos de dados.

O NTP analisa qual servidor fornece o tempo mais preciso e utiliza métodos criptográficos para prevenir ataques contra os servidores, e sincroniza informações de tempo com outros servidores NTP.

IRC (Internet Relay Chat) é um recurso da Internet que permite que usuários conversem entre si. É o nome técnico das salas de bate-papo, disponibilizadas por grandes portais brasileiros.

SSH (Secure Shell) é um protocolo cuja função é prover a comunicação entre duas estações de trabalho usando autenticação segura e troca de dados criptografados por chave simétrica. Este protocolo atua de forma distinta de ferramentas como rsh, rcp, rlogin e telnet, pois codifica toda a comunicação, visando impedir a atuação de invasores.

A sequência das chaves criptográficas do SSH consiste em:

-

ao se conectar ao servidor SSH, o cliente envia sua chave pública e requisita a chave pública do servidor;

-

ao receber a chave pública do servidor, o cliente gera uma chave secreta válida para a sessão (que é simétrica), e encripta (a chave secreta) com a chave pública do servidor e envia de volta;

- o servidor desencripta a chave secreta, e encripta novamente com a chave pública do cliente enviando a este para confirmação;

Após a confirmação, cliente e servidor estão mutuamente autenticados e trocam os dados criptografados com a chave de sessão.

Assim sendo, A RESPOSTA É A LETRA B.

478) Redes Wi-Fi se tornaram populares pela mobilidade que oferecem e pela facilidade de instalação e de uso em diferentes tipos de ambientes. Embora sejam bastante convenientes, oferecem diversos riscos à segurança das informações. Para resolver alguns destes riscos foram desenvolvidos mecanismos de segurança, como o

- A) WEP (Wi-Fi Equivalent Privacy), fortemente recomendado por oferecer segurança total para smartphones.

- B) WPN (Wi-Fi Private Network), mecanismo desenvolvido para ambiente de redes móveis privadas.

- C) Bluetooth, mecanismo de proteção para comunicação de dados e voz para dispositivos móveis.

- D) WPA-2 (Wi-Fi Protected Access 2), mecanismo mais recomendado por oferecer criptografia considerada mais forte.

- E) HPPTS, mecanismo que utiliza assinatura digital para assegurar a identidade tanto do site de destino como a do usuário da rede sem fio.

A alternativa correta é letra D) WPA-2 (Wi-Fi Protected Access 2), mecanismo mais recomendado por oferecer criptografia considerada mais forte.

Analisando as alternativas, temos que:

A - Errada: WEP (Wired Equivalent Privacy) foi criado em 1999, e é compatível com praticamente todos os dispositivos wifi disponíveis no mercado. Pela tradução, este protocolo pretende dar a uma rede sem fio a mesma segurança que se observa em uma rede LAN cabeada. Na verdade, o padrão WEP se torna mais inseguro à medida que o poder de processamento dos computadores aumenta. Como utiliza chaves de 128 bits, a senha pode ser descoberta em pouquíssimo tempo por softwares usados por atacantes. Assim sendo, recomenda-se o uso de protocolos mais modernos, que usam algoritmos e chaves mais seguros, como o WPA 2, por exemplo, que utiliza chave de 256 bits.

B - Errada: não existe mecanismo de segurança para redes wi-fi chamado WPN.

C - Errada: bluetooth é uma tecnologia de transmissão de dados via radiofrequência, mas lenta e de alcance limitado a 10 metros, destinada à conexão entre dispositivos que estejam próximos uns dos outros não sendo, portanto, um recurso para aumentar a segurança em redes wi-fi.

D - Certa: o protocolo de segurança 802.11i ou WPA2 (Wireless Protected Access) é o conjunto de especificações de segurança que substitui o WPA, que utiliza protocolo AES (Advanced Encryption Standard), proporcionando alto grau de segurança e tornando redes wi-fi mais confiáveis. O WPA2 utiliza o algoritmo AES (Advanced Encryption Standard) que é mais seguro e mais pesado do que o WPA original, que utiliza o algoritmo RC4, que também era usado no WEP. O AES é um sistema de criptografia bastante seguro, baseado na utilização das chaves com 128 a 256 bits.

E - Errada: HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia.

SSL (Secure Socket Layer) é um protocolo usado em conjunto com outros (como o FTP e o HTTP, por exemplo) para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança.

HTTPS é um protocolo que resulta do uso do HTTP em conjunto com o SSL, para que as informações transferidas entre as máquinas sejam criptografadas, e quando isto ocorre, é exibido o ícone de um cadeado fechado.

HTTPS não é, portanto, recurso para aumentar a segurança em redes wi-fi.

Assim sendo, A RESPOSTA É A LETRA D.

479) O uso do prefixo “HTTPS” é um dos recursos da Internet que ajudam a garantir o acesso e a navegação entre páginas de maneira protegida.

- A) segura.

- B) anônima.

- C) prioritária.

- D) privilegiada.

A alternativa correta é letra A) segura.

HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia.

SSL (Secure Socket Layer) é um protocolo usado em conjunto com outros (como o FTP e o HTTP, por exemplo) para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança.

HTTPS é um protocolo que resulta do uso do HTTP em conjunto com o SSL, para que as informações transferidas entre as máquinas sejam criptografadas, e quando isto ocorre, é exibido o ícone de um cadeado fechado.

Assim sendo, A RESPOSTA É A LETRA A.

480) Um funcionário está acessando o site de um dos fornecedores da empresa, no endereço http://fornecedor.org/. Em um determinado momento, o site apresenta um formulário solicitando diversas informações. Antes de preencher o formulário, o funcionário quer saber se o site é seguro, no sentido de ter as informações transmitidas por meio de uma conexão criptografada.

- A) http://siteseguro.org/fornecedor.org/formulario/

- B) sec://firewall/fornecedor.org/formulario/

- C) https://fornecedor.org/formulario/

- D) http://https.fornecedor.org/formulario/

A alternativa correta é letra C) https://fornecedor.org/formulario/

O que indica que o site é seguro e os dados sendo trocados estão sendo criptografados é a presença do protocolo HTTPS. O HTTPS é um protocolo para comunicação segura através de uma rede de computadores que é amplamente usado na Internet. O HTTPS consiste em uma comunicação através do protocolo de transferência de hipertexto (HTTP) dentro de uma conexão criptografada pela Transport Layer Security (TLS) ou seu antecessor, Secure Sockets Layer (SSL). A principal motivação para o HTTPS é a autenticação do site visitado e a proteção da privacidade e integridade dos dados trocados.

Logo, a alternativa em que o HTTPS é usado é a letra C.

Gabarito: Letra C