Questões Sobre Protocolos de Redes - Informática - concurso

551) Atualmente, é muito comum realizar o acesso à Internet por meio de uma conexão sem fio disponibilizado por Access Points ou Roteadores fixos ou móveis. Dentre os esquemas de segurança disponibilizados nesse tipo de comunicação, o que fornece mais proteção é o

- A) WEP.

- B) WPA.

- C) WPA2.

- D) WPS.

- E) WiFi.

A alternativa correta é letra C) WPA2.

Atualmente, é muito comum realizar o acesso à Internet por meio de uma conexão sem fio disponibilizado por Access Points ou Roteadores fixos ou móveis. Dentre os esquemas de segurança disponibilizados nesse tipo de comunicação, o que fornece mais proteção é o

a) WEP.

b) WPA.

c) WPA2.

d) WPS.

e) WiFi.

Vamos começar descartando as alternativas D e E, já que:

WPS (Wi-fi Simple Config) não é um protocolo de segurança, mas um recurso que oferece uma forma simples de autenticação para redes wireless: o roteador inclui um PIN de 8 dígitos, geralmente informado em uma etiqueta na parte inferior, permitindo a conexão de qualquer cliente onde este PIN seja informado. Já roteadores que oferecem também um botão de conexão, que deve ser pressionado no roteador para autorizar a conexão de um novo cliente. A ideia do WPS é que este é um padrão de segurança aceitável para uma rede doméstica, já que se alguém tem acesso físico ao roteador, para ver o PIN ou pressionar o botão, ele provavelmente está autorizado a acessar a rede de qualquer forma.

Wi-fi (wireless fidelity - rede sem fio) não é um protocolo de segurança: é o nome dado a uma rede que dispensa a utilização de cabos.

Com relação às siglas mencionadas nas demais alternativas, temos que:

WEP (Wired Equivalent Privacy) foi criado em 1999. É compatível com praticamente todos os dispositivos wifi disponíveis no mercado. Pela tradução, este protocolo pretende dar a uma rede sem fio a mesma segurança que se observa em uma rede LAN cabeada. Na verdade, o padrão WEP se torna mais inseguro à medida que o poder de processamento dos computadores aumenta. Utiliza a mesma chave para criptografar e descriptografar os pacotes. Ter a mesma chave para criptografar e autenticar é considerado um risco de segurança.

WPA (Wi-Fi Protected Access) é um protocolo para redes sem fio, que consiste em uma melhoria em relação ao WEP. O WPA surgiu de um esforço conjunto de membros da Wi-FI Alliance (WFA) e membros do IEEE (Institute of Electrical and Electronic Engineers) com o objetivo de aumentar o nível de segurança das redes sem fio no ano de 2003, para resolver problemas de vulnerabilidade encontrados no WEP. Foi substituído pelo WPA2, descrito a seguir.

O protocolo de segurança 802.11i ou WPA2 (Wireless Protected Access) é um conjunto de especificações de segurança usado em autenticação para redes sem fio, que substitui o WPA, que utiliza protocolo AES (Advanced Encryption Standard), proporcionando alto grau de segurança e tornando redes wi-fi mais confiáveis. O AES é um sistema de criptografia bastante seguro, baseado na utilização das chaves com 128 a 256 bits. Trata-se da forma mais segura de autenticação entre as citadas.

Assim sendo, A RESPOSTA É A LETRA C.

552) A exploração da internet exige o uso de inúmeros protocolos, dentre os quais o protocolo FTP.

- A) transferir arquivos entre cliente e servidor.

- B) confirmar a identidade de um servidor.

- C) prover serviço de datagrama não confiável.

- D) manipular caixas postais remotas como se fossem locais.

- E) gerenciar correio eletrônico.

A alternativa correta é letra A) transferir arquivos entre cliente e servidor.

Vamos analisar as alternativas:

a) A função do protocolo FTP é enviar arquivos entre clientes e servidores na Internet.

CORRETA

b) Essa é a função do protocolo SSL.

INCORRETA

c) Esse serviço é oferecido pelo protocolo IP em conjunto com o protocolo UDP.

INCORRETA

d) Essa é a função do protocolo IMAP.

INCORRETA

e) O protocolo SMTP gerencia o envio de mensagens do correio eletrônico.

INCORRETA

Gabarito: Letra A

553) Utilizando o FTP através de linha de comando (CLI), indique o comando que você deve utilizar para se conectar a um servidor de FTP depois de iniciar o cliente.

- A) connect, seguido pelo endereço do servidor.

- B) login, seguido pelo endereço do servidor.

- C) logon, seguido pelo endereço do servidor.

- D) open, seguido pelo endereço do servidor.

- E) server, seguido pelo endereço do servidor.

A alternativa correta é letra D) open, seguido pelo endereço do servidor.

Utilizando o FTP através de linha de comando (CLI), indique o comando que você deve utilizar para se conectar a um servidor de FTP depois de iniciar o cliente.

a) connect, seguido pelo endereço do servidor.

b) login, seguido pelo endereço do servidor.

c) logon, seguido pelo endereço do servidor.

d) open, seguido pelo endereço do servidor.

e) server, seguido pelo endereço do servidor.

Analisando as alternativas, temos que:

A – connect, seguido pelo endereço do servidor.

Errada: este não é comando FTP.

B – login, seguido pelo endereço do servidor.

Errada: este não é comando FTP.

C – logon, seguido pelo endereço do servidor.

Errada: este não é comando FTP.

D – open, seguido pelo endereço do servidor.

Certa: este comando inicia sessão com o ftp do servidor remoto, cujo endereço será fornecido. Após este comando é estabelecida uma conexão TCP entre o processo FTP cliente e o servidor. Posteriormente o usuário deverá fornecer sua identificação e senha.

E – server, seguido pelo endereço do servidor.

Errada: este não é comando FTP.

Assim sendo, A RESPOSTA É A LETRA D.

554) Considerando os recursos que podem ser consumido ou acessados na Internet, analise as seguintes informações.

- A) Apenas as afirmativas I e II estão corretas.

- B) Apenas as afirmativas I, II e III estão corretas.

- C) Apenas as afirmativas II e III estão corretas.

- D) Apenas as afirmativas I, II e IV estão corretas.

A alternativa correta é letra B) Apenas as afirmativas I, II e III estão corretas.

Considerando os recursos que podem ser consumido ou acessados na Internet, analise as seguintes informações.

I. O FTP é o protocolo utilizado para a transferência de arquivos entre duas máquinas ligadas à Internet.

II. Um correio eletrônico permite a troca de mensagens que um usuário de Internet pode fazer para outras pessoas conectados à Internet.

III. O HTTP é o protocolo utilizado para controlar a comunicação entre o servidor de Internet e o browser ou navegador.

IV. O ICMP é o protocolo responsável por estabelecer a comunicação entre os computadores emissores e receptores de maneira na qual a informação não se perca na rede.

De acordo com as afirmativa acima, marque a alternativa correta.

a) Apenas as afirmativas I e II estão corretas.

b) Apenas as afirmativas I, II e III estão corretas.

c) Apenas as afirmativas II e III estão corretas.

d) Apenas as afirmativas I, II e IV estão corretas.

Analisando as afirmativas, temos que:

I. O FTP é o protocolo utilizado para a transferência de arquivos entre duas máquinas ligadas à Internet.

Certa: FTP (File Transfer Protocol): os servidores FTP são computadores na Internet aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como excluir, mover, copiar e renomear objetos, entre outros. O protocolo que permite efetuar tais operações é o FTP.

II. Um correio eletrônico permite a troca de mensagens que um usuário de Internet pode fazer para outras pessoas conectados à Internet.

Certa: o recurso da Internet denominado correio eletrônico permite que usuários da rede troquem mensagens eletrônicas entre si, denominadas e-mails, que podem conter texto, figuras além de permitir anexar arquivos.

III. O HTTP é o protocolo utilizado para controlar a comunicação entre o servidor de Internet e o browser ou navegador.

Certa: HTTP (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia.

IV. O ICMP é o protocolo responsável por estabelecer a comunicação entre os computadores emissores e receptores de maneira na qual a informação não se perca na rede.

Errada: ICMP (Internet Control Message Protocol) é um protocolo utilizado para fornecer relatórios de erros à fonte original. Qualquer computador que utilize IP precisa aceitar as mensagens ICMP e alterar o seu comportamento de acordo com o erro relatado. Os roteadores devem estar programados para enviar mensagens ICMP quando receberem datagramas que provoquem algum erro. O ICMP além de informar a origem sobre falhas no envio de datagramas, envia mensagens de controle que são usadas para informar os hosts sobre redes congestionadas e a inexistência de um gateway melhor para uma rede remota.

Assim sendo, A RESPOSTA É A LETRA B.

555) Um usuário precisa acessar um sistema online que registra Boletim de Ocorrência. Para tanto, deseja certificar-se de que o acesso ao site é seguro para fornecer credenciais de acesso. No Google Chrome, versão 55, um endereço de uma página da internet é considerado seguro quando iniciado por

- A) ftps://

- B) dn://

- C) dns://

- D) http://

- E) https://

A alternativa correta é letra E) https://

Um usuário precisa acessar um sistema online que registra Boletim de Ocorrência. Para tanto, deseja certificar-se de que o acesso ao site é seguro para fornecer credenciais de acesso. No Google Chrome, versão 55, um endereço de uma página da internet é considerado seguro quando iniciado por

a) ftps://

b) dn://

c) dns://

d) http://

e) https://

Analisando as alternativas, temos que:

A – ftps://

Errada: FTP (File Transfer Protocol): os servidores FTP são computadores na Internet aos quais usuários podem estar autorizados a utilizar para armazenar arquivos. Neste caso, para manter os arquivos organizados, os usuários precisam efetuar procedimentos para manter esta organização, tais como excluir, mover, copiar e renomear objetos, entre outros. O protocolo que permite efetuar tais operações é o FTP. FTPS é um protocolo que resulta do uso do FTP com o SSL, para que os arquivos transferidos entre as máquinas sejam criptografadas, mas este protocolo não atua em transferência de mensagens de e-mail. O protocolo FTP não é usado para a navegação por páginas da Web.

B – dn://

Errada: tal prefixo não é utilizado em endereços de páginas da Internet.

C – dns://

Errada: tal prefixo não é utilizado em endereços de páginas da Internet.

D – http://

Errada: quando o endereço do site começa com http:// significa que o protocolo usado para acessar aquela página é o http (Hyper Text Transfer Protocol) é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia, mas não é considerado seguro, pois não há criptografia dos dados transmitidos.

E – https://

Certa: o prefixo https:// indica a utilização do protocolo HTTPS, que é um protocolo que resulta do uso do HTTP em conjunto com o SSL, para que as informações transferidas entre as máquinas sejam criptografadas, e quando isto ocorre, é exibido o ícone de um cadeado fechado, indicando que o endereço é considerado seguro.

SSL (Secure Socket Layer) é um protocolo usado em conjunto com outros (como o FTP e o HTTP, por exemplo) para implementar a criptografia nas informações que trafegam entre as máquinas que estão se comunicando, aumentando a segurança.

Assim sendo, A RESPOSTA É A LETRA E.

556) A respeito da utilização de tecnologias, ferramentas, aplicativos e procedimentos associados a Internet/intranet, julgue o item seguinte.

- A) Certo

- B) Errado

A alternativa correta é letra B) Errado

Segundo o livro "Comunicação de Dados e Redes de Computadores", de Behruouz A. Forouzan:

Como vemos, O ITEM ESTÁ ERRADO, pois o modo no qual cada bloco é precedido por um cabeçalho é o modo de blocos, e não o modo de fluxo contínuo.

557) Uma empresa tem unidades físicas localizadas em diferentes capitais do Brasil, cada uma delas com uma rede local, além de uma rede que integra a comunicação entre as unidades. Essa rede de integração facilita a centralização do serviço de email, que é compartilhado para todas as unidades da empresa e outros sistemas de informação.

- A) Certo

- B) Errado

A alternativa correta é letra A) Certo

Tendo como referência inicial as informações apresentadas, julgue o item subsecutivo.

SMTP é o protocolo utilizado para envio e recebimento de email e opera na camada de aplicação do modelo TCP/IP.

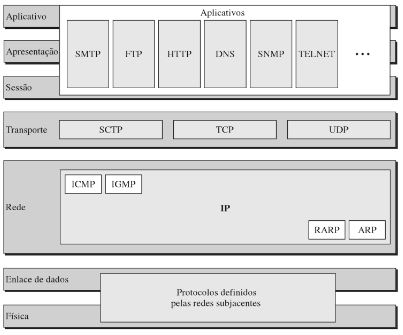

Diferentemente do modelo OSI( com sete camadas), o modelo TCP/IP descrito por Tanenbaum tem quatro camadas, são elas:

- Camada 4 / camada de Aplicação: contém todos os protocolos de nível mais alto, dentre eles: TELNET para a conexão de máquinas remotas; o FTP, que permite mover dados de uma máquina para a outra; o SMTP. para a transferência de mensagens eletrônicas; DNS, que mapeia os nomes de hosts para seus respectivos endereços de rede e outros.

- Camada 3 / camada de Transporte: tem a finalidade de permitir que as entidades pares dos hosts de origem e de destino mantenham uma conversação, exatamente como acontece na camada de transporte OSI. Nela atua o protocolo TCP (Transmission Control Protocol), que é orientado a conexões e confiável, permite a entrega sem erros de um fluxo de bytes de entrada em mensagens discretas e passa cada uma delas para a camada inter-redes. No destino, o processo TCP receptor volta a montar as mensagens recebidas no fluxo de saída. O TCP também cuida do controle de fluxo, impedindo que um transmissor rápido sobrecarregue um receptor lento com um volume de mensagens maior do que ele pode manipular.

- Camada 2 / camada de Internet ou Inter-rede: integra toda a arquitetura. Sua tarefa é permitir que os hosts injetem pacotes em qualquer rede e garantir que eles trafegarão independentemente e até o destino (talvez em uma rede diferente). Eles podem chegar até mesmo em uma ordem diferente daquela em que foram enviados, obrigando as camadas superiores a reorganizá-los, caso a entrega em ordem seja desejável. Esta camada define um formato de pacote oficial e um protocolo chamado IP (Internet Protocol). A tarefa da camada inter-redes é entregar pacotes IP onde eles são necessários. O roteamento de pacotes é uma questão de grande importância nesta camada, assim como a necessidade de evitar o congestionamento. Por estes motivos, é razoável dizer que a função da camada inter-redes do TCP/IP é muito parecida com a da camada de rede do OSI.

- Camada 1 / camada de Rede ou Enlace: a mais baixa do modelo, na qual o host se conecta à rede utilizando algum protocolo para que seja possível enviar pacotes IP. Nesta camada ocorre a detecção e correção de erros de transmissão, a regulagem do fluxo de dados de modo que um host mais rápido não sobrecarregue um mais lento.

SMTP (Simple Mail Transfer Protocol) é um protocolo o qual, de fato, atua na camada de Aplicação do modelo TCP, e pode ser usado de duas formas:

- Primeira: um cliente de e-mail acessa o servidor SMTP de seu provedor de e-mail para transferir mensagens para tal servidor, ou seja, o SMTP atua como servidor, neste caso;

- Segunda: o servidor SMTP de um provedor de e-mail vai enviar um e-mail ao servidor destinatário da mensagem: neste caso, o host que vai enviar a mensagem, que é um servidor SMTP, estará, neste momento, atuando como um cliente, já que o protocolo usado para transferir mensagens eletrônicas entre servidores é o próprio SMTP.

Assim sendo, como a troca de mensagens entre servidores das redes locais em diferentes capitais do Brasil é feita através do protocolo SMTP, ele pode ser usado, de fato, tanto para o envio quanto para o recebimento de e-mails e, por isto, O ITEM ESTÁ CERTO.

558) Acerca de TCP/IP e de modelo OSI, julgue o item subsecutivo.

- A) Certo

- B) Errado

A alternativa correta é letra A) Certo

O protocolo IPv6 apresenta como principal característica e justificativa para o seu desenvolvimento, o aumento no espaço para endereçamento. No IPv4, o campo do cabeçalho reservado para o endereçamento possui 32 bits, com um máximo de 4.294.967.296 (232) endereços distintos. Assim, o IPv6 surgiu, com um espaço para endereçamento de 128 bits, podendo obter 340.282.366.920.938.463.463.374.607.431.768.211.456 endereços (2128). Este valor representa aproximadamente 79 octilhões (7,9x1028) de vezes a quantidade de endereços IPv4 e representa, também, mais de 56 octilhões (5,6x1028) de endereços por ser humano na Terra, considerando-se a população estimada em 6 bilhões de habitantes.

A representação dos endereços IPv6, divide o endereço em oito grupos de 16 bits, separando-os por “:”, escritos com dígitos hexadecimais (0-F), ou seja, oito grupos de 4 dígitos hexadecimais. Se um grupo de vários dígitos seguidos for 0000, pode ser omitido.

Os endereços IPv6 podem ser mapeados para IPv4 (que, de fato, é composto por 32 bits) e são concebidos para roteadores que suportem os dois protocolos, permitindo que nós IPv4 façam um "túnel" através de uma estrutura IPv6.

O protocolo IP, que gerencia endereços IP (v4 ou v6) atua camada de rede modelo OSI (Open Systems Interconnect) que tem sete camadas. A camada de rede é responsável pelo endereçamento de pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino. Também determina a rota que pacotes seguirão para atingir o destino. baseada em dados como condições de tráfego da rede e prioridades.

Assim sendo, O ITEM ESTÁ CERTO.

559) Acerca de TCP/IP e de modelo OSI, julgue o item subsecutivo.

- A) Certo

- B) Errado

A alternativa correta é letra B) Errado

O ITEM ESTÁ ERRADO, pois, apesar de atuar, de fato, na camada de Transporte, no UDP não existe checagem e nem confirmação alguma, ou seja, não há controle de fluxo e nem retransmissão: os dados são transmitidos apenas uma vez. Por isso, podem estar fora de ordem, duplicados, ou serem perdidos. Os pacotes que chegam corrompidos são simplesmente descartados, sem que o emissor sequer saiba do problema.

O protocolo da camada de Transporte que provê controle de fluxo e retransmissão de dados é o TCP (Transmission Control Protocol).

560) Acerca de TCP/IP e de modelo OSI, julgue o item subsecutivo.

- A) Certo

- B) Errado

A alternativa correta é letra A) Certo

A arquitetura de redes é relativamente complexa, já que envolve muitos elementos de hardware e software, que vão desde a comunicação com os meios físicos de transmissão até controle de erros e manutenção da segurança e de níveis de desempenho. Para facilitar a execução de projetos, as redes são concebidas como um conjunto de níveis ou camadas - sendo este último termo empregado em muitas questões de provas. Cada camada disponibiliza serviços para as camadas superiores de forma transparente: as demais camadas não precisam saber de detalhes dos serviços implementados um uma camada específica. A comunicação é estabelecida graças à utilização de protocolos, que consistem em regras de comunicação.

A ISO (International Standard Organization) propôs, em 1980, um modelo de referência de sete camadas, denominado OSI - Open System Interconection - Interconexão de Sistemas Abertos), para descrever a estrutura e funcionamento dos protocolos de comunicação.

O conjunto de protocolos TCP/IP foi desenvolvido antes do modelo OSI, e é constituído de cinco camadas: física, enlace de dados, rede, transporte e aplicativo, esquematicamente comparadas com as camadas do modelo OSI da seguinte forma:

(Fonte da figura: Protocolo TCP/IP - 3.ed. Por Behrouz A. Forouzan, Sophia Chung Fegan)

Como vemos na figura acima, na camada de Aplicativos (a qual também pode ser chamada de camada de Aplicação) figura o protocolo HTTP (Hyper Text Transfer Protocol), que é conhecido como o protocolo da navegação já que, através dele, é possível navegar pelas páginas da Internet, ou, num linguajar mais técnico, ele permite a transferência de arquivos em hipermídia. Ele é implementado em dois programas: um cliente, o outro servidor. Os dois são executados em sistemas finais diferentes, conversam um com o outro por meio da troca de mensagens HTTP, e há mensagens de pedido e mensagens de resposta.

Segundo o livro "Redes de Computadores: uma abordagem top-down", de Behrouz A. Forouzan, Firouz Mosharraf:

A mensagem de resposta consiste em uma linha de estado , linhas de cabeçalho, uma linha em branco, e às vezes um corpo. A primeira linha em uma mensagem de resposta é chamada linha de estado . Existem três campos nessa linha separados por espaços e terminados por um retorno de carro e uma nova de linha. O primeiro campo define a versão do protocolo HTTP. O campo de código de estado define o estado do pedido. Ele consiste em três dígitos.

Os códigos na faixa de 400 a 499 indicam um erro no lado do cliente . Os códigos na faixa de 500 a 599 indicam um erro no lado do servidor . A frase de estado explica o código do estado em formato de texto.

Concluímos, portanto, que o O ITEM ESTÁ CERTO, pois, de fato, como vimos acima, o HTTP atua na camada de aplicação do modelo TCP/IP e opera com códigos de erros, tanto do lado cliente, quanto do lado servidor.